Access data for your company applications falling into the hands of cyber criminals, can lead to misuse of your identity, data theft or extensive cyber attacks.

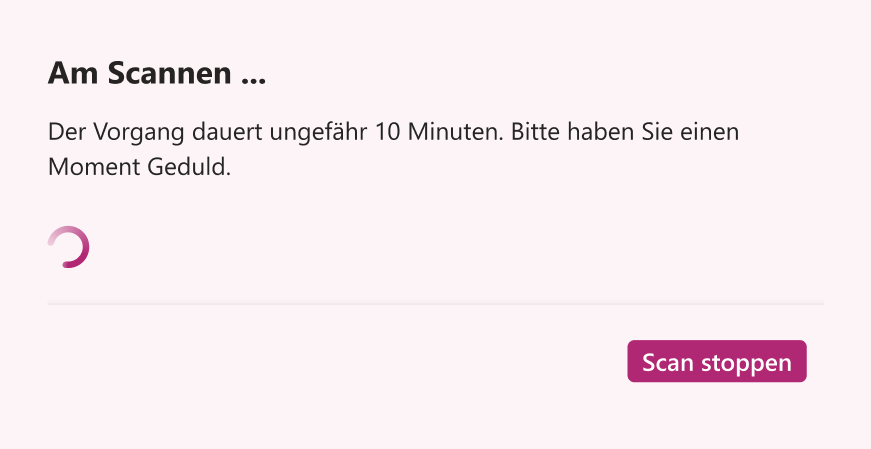

The Identity Leak Checker checks daily whether your employees‘ accesses have been compromised. Affected persons are automatically prompted to change the affected password.

Increase your IT security and protect yourself against data leaks.

If your employees do not change their account passwords regularly, the risk of identity misuse and data theft increases! The Identity Leak Checker finds compromised accounts and notifies affected employees.

Increased security

Prevention of identity and data theft by constantly checking whether your access data is being offered for sale on the Darknet.

Avoid consequential damage

Quick action prevents criminals from misusing your company’s identity or stealing sensitive data.

No work requires

Automated checking and prompting of employees to change accesses at risk.

Full control

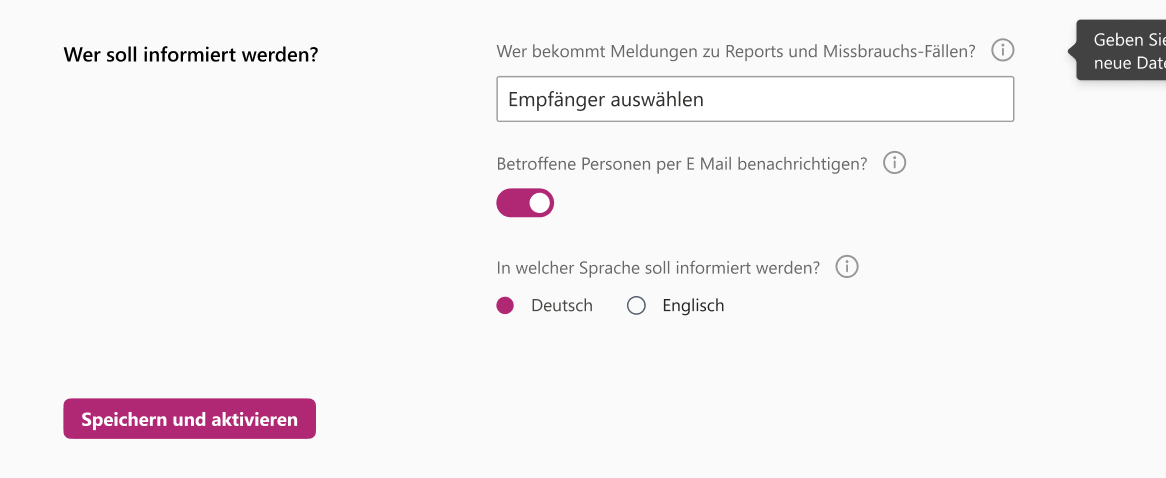

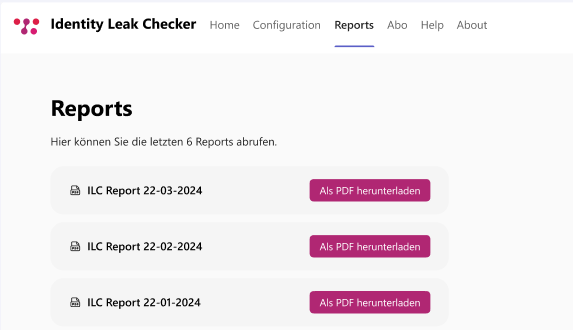

Regular reporting shows all affected accounts and associated employees

Automated comparison

Daily comparison of all e-mail addresses and telephone numbers of your employees with accesses that are offered for trading on the darknet or have appeared in data breaches.

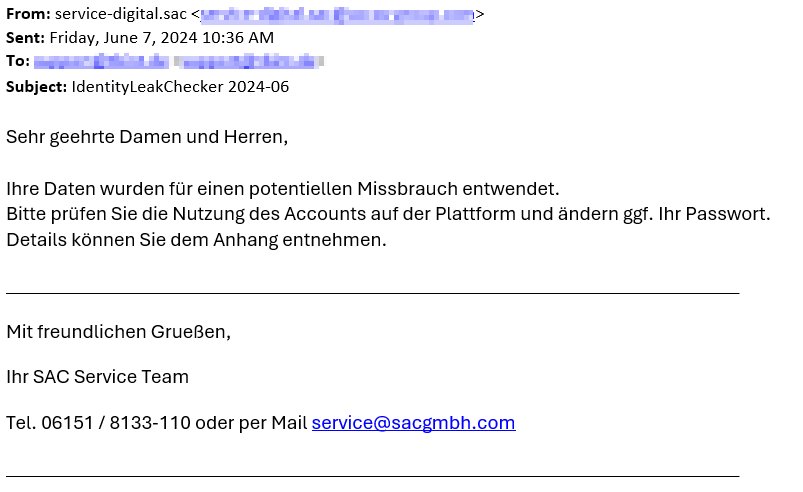

User notification

If an employee’s user name and password are accessible to unauthorized persons, the employee concerned is notified immediately and requested to change the password without delay.

Overall reporting

The overall reporting provides insights into the number and type of compromised access data in the company.

Functions providing security:

Unlimited number of e-mail addresses and telephone numbers to be checked

Daily comparison of all your company’s e-mail addresses and telephone numbers with the “Have I Been Pwned” database

Automatic request to affected employees to change their password immediately

Monthly security report

Source of the data leak is listed

Make your company more secure now

Contact us and find out more about the Identity Leak Checker.

kontakt@sac.de

+49 6151 8133 258

Get in touch with us

Frequently asked questions

The Identity Leak Checker (ILC) checks whether a company’s e-mail addresses or telephone numbers have been compromised.

If you want to protect the security of company access in the best possible way, but do not have sufficient internal resources to do so.

Compromised passwords are an increasingly serious problem for companies. Attackers use stolen access data to gain unauthorized access to confidential company information and functions. In addition, the growing number of online services and applications in use increases the attack surface.

An account is considered compromised if unauthorized persons can access a user account, usually through stolen passwords as a result of data leaks.

Data breaches result in the unauthorized disclosure of confidential information. This often happens through security gaps or targeted attacks such as hacking. In this way, passwords and personal data fall into the hands of criminals who use them to access company accounts and cause further damage. One well-known example is the Yahoo data leak, which affected billions of accounts.

You can find out more about IT security in our blog

Cyberangriff auf Woom und seine Folgen

Erfahren Sie, wie der Cyberangriff auf Woom die Bedeutung von IT-Sicherheit und präventiven Maßnahmen für Unternehmen verdeutlicht.

IT-Sicherheit neu denken für digitale Herausforderungen

Erfahren Sie, wie KI und moderne Ansätze die IT-Sicherheitsstrategien transformieren und Ihr Unternehmen schützen können.

Agentische KI als Game Changer für Cybersecurity

Erfahren Sie, wie agentische KI bis 2026 die Cybersecurity revolutionieren und Unternehmen effizienter machen wird.

Finanzielle Risiken durch Cyberangriffe erkennen und minimieren

Erfahren Sie, wie Cyberangriffe die Finanzen börsennotierter Unternehmen gefährden und welche Gegenmaßnahmen helfen können.

Steigende DDoS-Attacken erfordern dringende Maßnahmen

Erfahren Sie, wie Unternehmen sich effektiv gegen die wachsenden Bedrohungen von DDoS-Attacken wappnen können.

Kritische Sicherheitslücke in Asus Routern schließen

Erfahren Sie, wie Sie Ihre Asus DSL-Router vor kritischen Sicherheitsanfälligkeiten durch ein umfassendes Update schützen können.

Wachsende Bedrohungen durch Ransomware und Cyberangriffe

Erfahren Sie mehr über die steigenden Ransomware-Angriffe und wie Unternehmen sich effektiv schützen können.

Schwachstelle in Monsta FTP gefährdet Unternehmen

Erfahren Sie, welche Risiken die Sicherheitslücke in Monsta FTP birgt und wie Unternehmen sich schützen können.

Kritische Sicherheitslücke in Avast und AVG erkennen

Kritische Sicherheitslücke in Avast und AVG: Erfahren Sie, wie Sie Ihre IT-Sicherheit durch regelmäßige Updates schützen können.

Schatten-KI und ihre Risiken für Unternehmen

Erfahren Sie, wie Sie die Risiken von Schatten-KI in Ihrem Unternehmen effektiv minimieren können und die Sicherheit erhöhen.

Cross-Site-Scripting-Sicherheitslücke in Citrix entdeckt

Meta-Titel: Cross-Site-Scripting-Schwachstelle in Citrix Netscaler ADCs und Gateways Meta-Description: Erfahren Sie, wie Sie die Sicherheitslücke in Citrix Netscaler schützen und Ihr Unternehmen absichern können.

Digitale Souveränität und ihre Auswirkungen auf Unternehmen

Erfahren Sie, wie NIS2 und DORA die digitale Souveränität in Ihrem Unternehmen beeinflussen und welche Maßnahmen erforderlich sind.

IT-Sicherheit unter Druck: Herausforderungen und Lösungen

Erfahren Sie, wie Unternehmen ihre IT-Sicherheit durch präventive Maßnahmen und regelmäßige Überprüfungen stärken können.

Cybersicherheit als Schlüssel für KMU-Erfolg

Erfahren Sie, warum Cybersicherheit für KMU unerlässlich ist und wie Sie effektive Strategien entwickeln können.

Kritische LNK-Sicherheitslücke erfordert sofortige Maßnahmen

Erfahren Sie mehr über die kritische LNK-Sicherheitslücke von Microsoft und essentielle Schutzmaßnahmen für Unternehmen.

Cyberangriffe auf Überwachungssysteme rechtzeitig abwehren

Erfahren Sie, wie Sicherheitsupdates Ihre IT-Infrastruktur gegen Cyberangriffe auf IBM Tivoli Monitoring und Nagios XI schützen können.

Sicherheitslücke in Redis erfordert dringendes Update

Meta-Titel: Kritische Sicherheitslücke in Redis – Maßnahmen und Update zur Behebung Meta-Description: Erfahren Sie, wie Sie Ihr Unternehmen vor der gefährlichen Sicherheitslücke in Redis schützen können.

Dynamik der Cybersicherheit im dritten Quartal 2025

Erfahren Sie die neuesten Entwicklungen in der Cybersicherheit und sichern Sie Ihr Unternehmen effektiv gegen moderne Bedrohungen.

Cyberbedrohungen durch KI für Microsoft 365-Nutzer abwehren

Erfahren Sie, wie Microsoft 365-Anwender sich gegen KI-gestützte Cyberbedrohungen wappnen können und welche Lösungen Hornetsecurity bietet.

Spam-Bedrohungen in Deutschland: Schutzmaßnahmen für Unternehmen

Erfahren Sie, wie Unternehmen sich effektiv vor der wachsenden Spam-Bedrohung in Deutschland schützen können.

Sicherheitsrisiken von Künstlicher Intelligenz erkennen

Erfahren Sie, welche Sicherheitsrisiken durch künstliche Intelligenz entstehen und wie Unternehmen proaktive Maßnahmen ergreifen können.

Sicherheitsrisiken durch veraltete Exchange Server vermeiden

Erfahren Sie, warum die Einstellung der Update-Versorgung für Exchange Server 2016 und 2019 gefährliche Konsequenzen für Unternehmen hat.

Cyberangriffe auf IBM Concert und QRadar SIEM vermeiden

Erfahren Sie, wie Sie die aktuellen Sicherheitslücken in IBM Concert und QRadar SIEM durch Patches schließen können.

Sicherheitsrisiken und Schutz für Zyxel-Firewalls

Erfahren Sie, welche Sicherheitsrisiken Zyxel-Firewalls bergen und wie Unternehmen ihre Netzwerksicherheit effektiv schützen können.

Verschlüsselung als Schlüssel zur IT-Sicherheit

Erfahren Sie, wie Verschlüsselung in IT-Sicherheit integriert werden kann, um Ihre Daten über den gesamten Lebenszyklus zu schützen.

Probleme mit identischen SIDs bei Windows-Installationen vermeiden

Erfahren Sie, wie identische SIDs in Windows-Installationen Probleme bei der Netzwerkanmeldung verursachen und Lösungen angeboten werden.

Cyberresilienz stärkt Unternehmenssicherheit nachhaltig

Erfahren Sie, wie Cyberresilienz Unternehmen schützt und ihre Wettbewerbsfähigkeit in Zeiten von Cyberangriffen sichert.

Künstliche Intelligenz revolutioniert die Cybersicherheit

Erfahren Sie, wie Künstliche Intelligenz die Cybersicherheit in Unternehmen revolutioniert und welche Rolle menschliche Analysten dabei spielen.

Kritische WSUS-Sicherheitslücke erfordert schnelles Handeln

Erfahren Sie mehr über die kritische WSUS-Sicherheitslücke und wie Sie Ihr Unternehmen effektiv schützen können.

Ursachen und Folgen des AWS-Ausfalls für Unternehmen

Erfahren Sie, welche Lehren Unternehmen aus dem jüngsten AWS-Ausfall ziehen können und wie sie künftige Vorfälle vermeiden.

Neue Bedrohungen für Unternehmenssicherheit erkennen und handeln

Erfahren Sie, wie die neue Datenlage Ihre IT-Sicherheitsstrategie beeinflusst und welche Maßnahmen zur Unternehmenssicherheit wichtig sind.

IT-Sicherheit erfordert Konvergenz und Zusammenarbeit

Erfahren Sie, warum die Konvergenz von IT und Sicherheit für Unternehmen in der heutigen digitalen Landschaft unerlässlich ist.

Ordnung im Tool-Chaos der IT-Abteilungen schaffen

Erfahren Sie, wie Sie Overtooling in IT-Abteilungen reduzieren und die Sicherheit Ihrer Systeme erhöhen können.

Firmware-Updates und Datensicherheit bei Verbatim-Datenträgern

Erfahren Sie, wie Unternehmen die Sicherheit von Verbatim-Keypad-Datenträgern erhöhen und Cyberrisiken minimieren können.

KI-Agenten im Unternehmen: Chancen und Risiken

Erfahren Sie, wie KI-Agenten die Arbeitswelt revolutionieren und welche Sicherheitsrisiken dabei berücksichtigt werden müssen.

Entdeckung und Bekämpfung von Zero-Day-Lücken

Erfahren Sie, wie Unternehmen effektiv gegen Zero-Day-Sicherheitslücken vorgehen können und warum proaktive Sicherheitsstrategien unerlässlich sind.

Veeam stärkt Sicherheit mit aktuellen Backup-Updates

Erfahren Sie, wie Veeam mit neuesten Updates kritische Sicherheitslücken in Backup-Lösungen schließt und gleichzeitig die Effizienz steigert.

Cyberkriminalität betrifft Unternehmen jeder Größe

Erfahren Sie, warum Cyberkriminalität jedes Unternehmen betrifft und welche Maßnahmen zur IT-Sicherheit jetzt notwendig sind.

Sicherheitsupdates für Adobe Produkte dringend empfohlen

Erfahren Sie, wie aktuelle Sicherheitsupdates von Adobe kritische Lücken schließen und Ihre IT-Sicherheit verbessern können.

Fortinet schließt kritische Sicherheitslücken erfolgreich

Erfahren Sie, welche kritischen Sicherheitslücken bei Fortinet geschlossen wurden und wie Sie Ihr Unternehmen absichern können.

Moderne Phishing-Techniken und effektive Schutzmaßnahmen

Erfahren Sie, welche modernen Phishing-Techniken es gibt und wie Sie sich wirkungsvoll schützen können.

Investitionen in IT-Sicherheit steigen stark an

Erfahren Sie, warum Unternehmen jetzt in IT-Sicherheit investieren müssen und welche Maßnahmen erforderlich sind, um Cyberrisiken zu begegnen.

Ransomware Risiken durch nicht-verwaltete Geräte

Erfahren Sie, wie nicht-verwaltete Geräte Ransomware-Angriffe begünstigen und welche Strategien Unternehmen zur Risikominderung einsetzen können.

Dringende Updates für 7-Zip dringend empfohlen

Erfahren Sie, warum regelmäßige Updates von 7-Zip unerlässlich sind, um Sicherheitslücken effektiv zu schließen.

Sichere Remote-Arbeit mit Zero Trust Prinzipien

Meta-Titel: Sichere Zugriffe für Remote-Arbeitende mit Zero Trust Network Access Meta-Description: Erfahren Sie, wie Zero Trust Network Access Unternehmen dabei unterstützt, die Cybersicherheit in der Remote-Arbeit zu verbessern.

Datenleck bei Airline fordert neues Sicherheitsdenken

Erfahren Sie, wie ein Cyber-Angriff auf eine Airline wichtige Lehren zur Datensicherheit für Unternehmen aufzeigt.

Cyberkriminalität erfordert neue Sicherheitsstrategien

Erfahren Sie, wie Sie Ihre IT-Infrastruktur gegen moderne Ransomware-Attacken und Cyberkriminalität schützen können.

Ransomware-Angriffe: Wichtige Trends und Strategien

Erfahren Sie die neuesten Trends bei Ransomware-Angriffen und welche Strategien Unternehmen zur Risikominderung anwenden sollten.

Risiken der KI-Browser für die Privatsphäre

Erfahren Sie, welche Risiken die Datensammlung durch KI-Browser für die Privatsphäre der Nutzer mit sich bringt.

Neue Sicherheitslücke in Supermicro-Hardware erkennen und handeln

Erfahren Sie mehr über die neu entdeckte Sicherheitslücke im BMC von Supermicro-Hardware und notwendige Maßnahmen zur Absicherung.

Alarmierende Sicherheitslücken im Mittelstand entdecken

Erfahren Sie, wie mittelständische Unternehmen ihre Sicherheitslücken schließen und sich gegen Cyberbedrohungen wappnen können.

Cyberangriff auf Jaguar Land Rover – Warnung für mittelständische Produzenten

Erfahren Sie, wie ein Cyberangriff auf Jaguar Land Rover die Automobilindustrie beeinflusst und welche Unterstützung die Regierung bietet.

Cisco warnt vor Risiken für Netzwerke

Erfahren Sie, warum Cisco vor Angriffen auf Netzwerkausrüstung warnt und regelmäßige Software-Updates unabdingbar sind.

Cyberangriffe als ernsthafte Bedrohung erkennen

Erfahren Sie, wie sich Unternehmen effektiv gegen die wachsende Bedrohung durch Cyberattacken schützen können.

Zukunftssichere IT: Prävention ist der Schlüssel

Erfahren Sie, warum präventive Maßnahmen in der IT-Sicherheit entscheidend sind, um Unternehmen vor modernen Cyberangriffen zu schützen.

Risiken durch unkontrollierte Lieferantenzugänge minimieren

Erfahren Sie, wie unkontrollierte Lieferantenzugänge die OT-Security gefährden und welche Maßnahmen zur Risikominderung erforderlich sind.

Zero Trust für höhere IT-Sicherheit im Unternehmen

Erfahren Sie, warum Zero Trust für die IT-Sicherheit unerlässlich ist und wie Sie es erfolgreich implementieren können.

Schwachstelle in Entra ID und ihre Folgen

Erfahren Sie, wie Sie die Sicherheitsrisiken von Entra ID erkennen und effektive Schutzmaßnahmen implementieren können.

Digitale Souveränität für Unternehmenserfolg nutzen

Erfahren Sie, wie digitale Souveränität Ihr Unternehmen vor Cyberangriffen schützt und Wettbewerbsvorteile sichert.

Wichtige Sicherheitsmaßnahmen für DELMIA Apriso nach Cyberangriffen

Erfahren Sie, welche Maßnahmen Unternehmen ergreifen sollten, um sich vor Sicherheitsanfälligkeiten in DELMIA Apriso zu schützen.

Datenverlust bei Homeoffice-Arbeit effizient verhindern

Erfahren Sie, wie Sie durch effektive Data Loss Prevention Datenverluste in der Remote-Arbeit erfolgreich vermeiden können.

Managed Service Provider stärken Ihre IT-Sicherheit

Erfahren Sie, wie Managed Service Provider Chief Security Officers unterstützen können, um Ihre IT-Sicherheit effektiv zu stärken.

Neue Bedrohungen durch Living-off-the-Land-Techniken

Erfahren Sie, wie Cyberkriminelle neue Technologien nutzen, um Sicherheitsmechanismen zu umgehen und echte Bedrohungen auszunutzen.

Ransomware-Angriffe auf SonicWall-Firewalls verhindern

Erfahren Sie, wie Sie Ihr Unternehmen vor Ransomware-Angriffen durch Sicherheitsupdates und präventive Maßnahmen schützen können.

Dringender Aktualisierungsbedarf für Ciscos IOS XR

Erfahren Sie, warum die zeitnahe Aktualisierung von Ciscos IOS XR entscheidend für Ihre Netzwerksicherheit ist.

Mikrosegmentierung stärkt Ihre Cyberabwehr nachhaltig

Erfahren Sie, wie Mikrosegmentierung Ihre Cyberabwehr stärkt und welche CISA-Richtlinien dabei helfen können.

Wichtige Gründe für regelmäßige Windows Updates

Erfahren Sie, wie regelmäßige Windows Updates Ihre IT-Sicherheit stärken und Angriffe verhindern können.

Ransomware bleibt die größte Cyberbedrohung 2025

Erfahren Sie, wie Unternehmen sich gegen anhaltende Cyberbedrohungen wie Ransomware und Phishing wappnen können.

Mehrschichtige Sicherheit: So schützen Unternehmen ihre Daten vor Insider-Risiken und KI-Komplexität

Erfahren Sie, wie Unternehmen ihre IT-Sicherheitsstrategien optimieren und sich gegen moderne Bedrohungen wappnen können.

Betrugsmaschen in WhatsApp-Gruppen erkennen und vermeiden

Erfahren Sie, wie Sie Ihr Unternehmen vor Betrugsmaschen in WhatsApp-Gruppen effektiv schützen können.

Verborgene Schwachstellen in der IT-Sicherheit aufdecken

Erfahren Sie, wie Unternehmen ihre IT-Sicherheitsstrategien verbessern können, um versteckte Schwachstellen zu erkennen und zu beheben.

Risiken von Non-Human Identities für Unternehmen

Erfahren Sie, wie Unternehmen Risiken durch Non-Human Identities und LLMs effektiv managen können, um Sicherheit zu gewährleisten.

Erweiterte Multifaktorauthentifizierung für Azure-Dienste

Erfahren Sie, wie Microsofts neue MFA-Phase Ihre Azure-Dienste und die IT-Sicherheit in Unternehmen stärkt.

IT-Sicherheit neu denken: Proaktive Maßnahmen gegen moderne Bedrohungen

Erfahren Sie, warum eine proaktive IT-Sicherheitsstrategie für Unternehmen unerlässlich ist, um Cyberangriffe effektiv abzuwehren.

Multi-Agenten-Systeme für bessere Cybersicherheit nutzen

Erfahren Sie, wie Multi-Agenten-Systeme die Cybersicherheit in Unternehmen durch Interoperabilität, Vertrauenswürdigkeit und Resilienz verbessern können.

Hitachi-Sicherheitsupdates: Warum Ihr ICS jetzt dringend Schutz braucht

Erfahren Sie, wie aktuelle Sicherheitsupdates von Hitachi industrielle Kontrollsysteme sichern und warum proaktive Maßnahmen dringend erforderlich sind.

DDos-Angriffe erreichen neue Dimensionen: Ein Warnsignal für Unternehmen

Erfahren Sie, welche Auswirkungen der rekordverdächtige DDoS-Angriff auf Cloudflare für Ihr Unternehmen haben kann.

Kritische Updates für IBM App Connect Enterprise

Erfahren Sie, warum aktuelle Sicherheitsupdates für IBM App Connect Enterprise entscheidend für den Schutz Ihrer Unternehmensdaten sind.

Von Passwörtern zu Passkeys: Effektive Maßnahmen für mehr IT-Sicherheit

Erfahren Sie, wie Multi-Faktor-Authentifizierung und Passkeys Ihren Schutz gegen Cyberangriffe deutlich verbessern können.

Steigende Anforderungen an Netzwerksicherheit

Erfahren Sie, wie Netzwerksicherheit im digitalen Zeitalter zur Notwendigkeit wird und welche Maßnahmen Unternehmen ergreifen sollten.

Sicherheitslücke bei Salesloft Drift erkennen und handeln

Erfahren Sie von der kritischen Sicherheitslücke bei Salesloft Drift und wie Sie Ihr Unternehmen besser schützen können.

Wenn die Cyberkriminalität anruft: Sind Sie vorbereitet gegen Vishing?

Erfahren Sie, wie Unternehmen sich gegen die Bedrohung durch Vishing und Telefonphishing wappnen können.

Kritisches Sicherheitsupdate für Acronis Cyber Protect

Erfahren Sie, warum das aktuelle Sicherheitsupdate für Acronis Cyber Protect Cloud Agent für Unternehmen entscheidend ist.

Sicherheitsvorfälle bei digitalen Produkten ernst nehmen

Erfahren Sie, warum Sicherheitsvorfälle bei digitalen Produkten für Unternehmen von großer Bedeutung sind und wie Transparenz hilft.

Strategien zur schnellen Erholung nach Cyberangriffen

Erfahren Sie, wie Unternehmen ihre Betriebsfähigkeit nach Cyberattacken mit einem effektiven Disaster Recovery Plan schnell wiederherstellen können.

Hohe Sicherheitsrisiken durch LNK-Dateien erkennen

Erfahren Sie, warum Unternehmen gefährdet sind durch Sicherheitslücken bei LNK-Dateien in Windows und wie Sie sich schützen können.

Risikobasiertes Schwachstellen-Management für Unternehmen

Erfahren Sie, wie risikobasiertes Schwachstellen-Management Unternehmen bei der Priorisierung von Sicherheitslücken unterstützt und Cybersecurity stärkt.

Falsche Container-Konfiguration als Sicherheits-Lücke

Erfahren Sie, wie Unternehmen im öffentlichen Sektor und Finanzwesen Sicherheitsrisiken von Container-Technologien erfolgreich meistern können.

Kritische Sicherheitslücke in Google Chrome gefährdet Unternehmensdaten

Erfahren Sie mehr über die kritische Sicherheitslücke in Google Chrome und die Notwendigkeit sofortiger Updates für IT-Sicherheit.

Schützen Sie Ihre NetScaler Geräte vor Angriffen

Erfahren Sie, wie Sie Ihr Unternehmen vor gezielten Angriffen auf verwundbare NetScaler ADC und Gateway Geräte schützen können.

Kritische Sicherheitslücken in QNAP File Station

Meta-Titel: QNAP warnt vor Sicherheitslücken in File Station 5 Meta-Description: Erfahren Sie, welche kritischen Schwachstellen existieren und wie Sie mit Updates Ihr Unternehmen schützen können.

Schrittweise Einführung einer Zero-Trust-Architektur

Erfahren Sie, wie Sie eine Zero-Trust-Architektur Schritt für Schritt erfolgreich implementieren können und Ihre Netzwerksicherheit verbessern.

Cyberangriffe als größtes Risiko für Unternehmen

Erfahren Sie, warum Cyberangriffe das größte Risiko für Unternehmen in Deutschland darstellen und wie Sie sich schützen können.

Bedrohung durch das neue IoT-Botnet erkennen

Erfahren Sie mehr über das neue IoT-Botnet Gayfemboy und wie Sie Ihr Unternehmen davor schützen können.

Dell iDRAC Service Modul Sicherheitsupdates und Nutzen

Erfahren Sie mehr über die kritischen Schwachstellen im Dell iDRAC Service Modul und die empfohlenen Sicherheitsupdates.

so schätzen IT-Entscheider im Mittelstand ihre IT-Sicherheit ein

Erfahren Sie, wie die Selbsteinschätzung deutscher IT-Entscheider die Cybersicherheit ihrer Unternehmen beeinflusst.

Wenn KI zur Gefahr wird: Insights von der Black Hat Konferenz

Erfahren Sie mehr über die neuesten Entwicklungen in der IT-Sicherheit von der Black-Hat-Konferenz 2023 und deren Relevanz für Unternehmen.

Kritische Sicherheitslücke in Microsoft PC Manager

Erfahren Sie mehr über die kritische Sicherheitslücke in Microsoft PC Manager und wie Unternehmen sich schützen können.

Erweiterte Angriffsstrategien von Cyberkriminellen maximieren mögliche Schäden

Erfahren Sie, welche neuen Angreiferstrategien Unternehmen bedrohen und wie Sie sich nachhaltig schützen können.

Wichtige Sicherheitslücke in Passwort-Managern erkannt

Erfahren Sie von einer kritischen Sicherheitslücke in Passwort-Managern, die Ihre Daten gefährden könnte.

Risiken der unkontrollierten KI in Unternehmen

Erfahren Sie, wie unkontrollierte KI-Nutzung die Cybersicherheit gefährdet und welche Maßnahmen Unternehmen ergreifen sollten.

Microsofts August-Patches erfordern sofortige Korrekturmaßnahmen

Erfahren Sie, welche Schritte Microsoft unternimmt, um Probleme mit den August-Patches zu beheben und die Systemsicherheit zu gewährleisten.

Botnet Bedrohung durch DDoS-Angriffe verstehen

Erfahren Sie mehr über das gefährliche "Rapper Bot" Botnet und wie Unternehmen sich vor DDoS-Angriffen schützen können.

Sicherheitslücken in Commvault erfordern schnelles Handeln

Erfahren Sie, welche kritischen Sicherheitslücken in Commvault bestehen und warum zeitnahe Updates unerlässlich sind.

Paypal-Zugänge im enormen Umfang kompromittiert: Ein Warnsignal für Unternehmen

Erfahren Sie, welche Maßnahmen Ihr Unternehmen ergreifen sollte, um sich vor gefälschten Paypal-Zugängen zu schützen.

Aktualisierte Firebird-Versionen verbessern Datenbank-Sicherheit

Aktualisierte Firebird-Datenbankversionen verbessern signifikant die Sicherheit und schließen kritische Sicherheitslücken.

Studie zur Wirksamkeit von Phishing-Trainings: Live-Simulationen unumgänglich

Erfahren Sie, warum herkömmliche Phishing-Trainings oft ineffektiv sind und welche alternativen Ansätze Unternehmen helfen können.

Cyberangriff auf Infoniqa und seine Konsequenzen

Erfahren Sie, wie der Cyberangriff auf Infoniqa Ihr Unternehmen beeinflussen kann und welche Schutzmaßnahmen sinnvoll sind.

DoS-Attacken auf Cisco-Firewalls effektiv abwehren

Erfahren Sie, wie Unternehmen sich mit präventiven Maßnahmen gegen DoS-Angriffe auf Cisco-Firewalls schützen können.

Sicherheitsupdates für Foxit PDF Reader anwenden

Erfahren Sie, welche kritischen Sicherheitsupdates für Foxit PDF Reader und Editor jetzt verfügbar sind und wie Sie reagieren sollten.

NGINX verbessert Zertifikatverwaltung mit ACME-Protokoll

Erfahren Sie, wie die neue NGINX-Integration des ACME-Protokolls die Verwaltung von SSL/TLS-Zertifikaten revolutioniert.

Sicherheitsupdates von AMD und Intel für Unternehmen

Erfahren Sie, wie aktuelle Sicherheitsupdates von AMD und Intel Unternehmen vor kritischen Cyberrisiken schützen können.

Microsoft-Login Phishing: Sicherheitsrisiken und Maßnahmen

Erfahren Sie, wie Sie Microsoft-Login sicher nutzen und Phishing-Risiken durch gezielte Prävention minimieren können.

Akute Bedrohung durch Citrix Bleed 2 Sicherheitslücke

Erfahren Sie, wie Sie Ihr Unternehmen vor der akuten Bedrohung durch die Citrix Bleed 2-Sicherheitslücke schützen können.

Wichtige Sicherheitsupdates für Microsoft-Produkte beachten

Erfahren Sie, wie die aktuellen Sicherheitsupdates von Microsoft Ihr Unternehmen vor Cyberangriffen schützen können.

Regelmäßige Sicherheitsupdates für Fortinet-Produkte

Erfahren Sie, wie regelmäßige Sicherheitsupdates für Fortinet-Produkte Ihre IT-Infrastruktur effektiv schützen können.

Dringende Updates für Zoom-Clients notwendig

Erfahren Sie, wie Sie Ihre Zoom-Clients sichern und potenzielle Risiken durch ein wichtiges Update minimieren können.

Künstliche Intelligenz braucht klare Richtlinien

Erfahren Sie, warum klare Richtlinien und Schulungen für Künstliche Intelligenz in Unternehmen unerlässlich sind.

OTPs als Schlüssel zur IT-Sicherheit im Unternehmen

Erfahren Sie, wie One-Time-Passwords die IT-Sicherheit erhöhen und welche Risiken bei der Implementierung bestehen.

Wichtige Schritte nach dem Ende von Windows 10

Erfahren Sie, warum das Support-Ende von Windows 10 wichtige Maßnahmen für Unternehmen erfordert und wie Sie proaktiv handeln können.

Neue Sicherheitslücke in WinRAR entdeckt

Erfahren Sie, wie Unternehmen sich gegen die neue Directory-Traversal-Schwachstelle in WinRAR wappnen können.

Ransomware-Angriffe effektiv bekämpfen und schützen

Erfahren Sie, wie Sie Ihr Unternehmen vor Ransomware-Angriffen schützen und die Risiken gezielt minimieren können.

Geschäftsgeheimnisse und DSGVO-Auskunftsrechte verstehen

Wie schütze ich meine Geschäftsgeheimnisse im Kontext von DSGVO-Auskunftsrechten? Im aktuellen c't-Datenschutz-Podcast wird das Thema der Auskunftsrechte nach Art. 15 Mehr lesen

Social Engineering: Der Mensch als schwächstes Glied in der Sicherheitskette

Der Mensch im Mittelpunkt oder warum Ihre Mitarbeitenden eine Schlüsselrolle in der IT-Sicherheit einnehmen. In der zunehmend digital vernetzten Mehr lesen

Milliarden von Zugangsdaten entwendet: mögliche Folgen für betroffene Unternehmen

Daten sind ein wertvolles Gut, und Zugangsdaten sind der Schlüssel zu diesen Schätzen. Ein kürzlich veröffentlichter Bericht von Golem zeigt Mehr lesen

Die Bedeutung von User Awareness in der digitalen Welt

In der digitalisierten Geschäftswelt sind Unternehmen einem ständig wachsenden Arsenal an Sicherheitsrisiken ausgesetzt, von externen Angriffen bis hin zu Mehr lesen

Die Eckpfeiler Ihrer Security: Ihr umfassendes IT-Sicherheitskonzept

Im digitalen Zeitalter ist ein robustes IT-Sicherheitskonzept unerlässlich. Erfahren Sie, wie es Ihr Unternehmen vor Gefahren bewahrt und Wachstum sowie Mehr lesen

Die Wächter der Endgeräte: Endpoint-Security und ihre entscheidende Rolle im Mittelstand

Die digitale Transformation hat Unternehmen zahlreiche Möglichkeiten eröffnet, erhöht allerdings auch Sicherheitsrisiken. Gerade für mittelständische Unternehmen, die oft als lohnende Mehr lesen