IT-Security Analyse

Nicht invasive Risiko-Analyse Ihrer IT-Sicherheit

Mit einem Security-Scan werden Sicherheitslücken in Ihrem IT-System sofort erkannt und Sie können umgehend auf Gefahren reagieren. Den Security-Scan können Sie als einmalige Prüfung oder regelmäßiges Abonnement buchen.

Bleiben Sie immer am Ball!

Sehen Sie alle Schwachstellen, die Cyberkriminelle bei Ihnen ausnutzen können. Verhindern Sie aktiv den unerlaubten Zugang zu Ihren Daten und Systemen.

Gründliche Security-Scans

Wir scannen alle über Ihre Internetdomäne erreichbaren und verbundenen Systeme.

Sie wissen sofort Bescheid

Falls eines Ihrer Systeme betroffen ist, erhalten Sie nach 1 bis 2 Stunden eine Meldung. Schneller geht’s nicht!

Schnelle Reaktion auf Gefahr

So bleiben Sie direkt am Ball und können auf akut drohende Gefahren sofort reagieren.

Geldrisiken minimieren

Je schneller Sie auf Gefahren reagieren, desto mehr minimieren Sie potenzielle Geldrisiken.

Features des Security Scans

Der Security-Scan und Report

- Scan der Internetdomäne und verbundener Systeme

Externer, nicht invasiver Scan

- Ausführlicher, mehrseitiger Report

Automatisiert: Einmalig oder als regelmäßiges Abonnement

Prüfung auf Netzwerk- und Anwendersicherheit, Infektionen, Verschlüsselungen, offene Ports, Konfigurationsfehler und Datenpannen

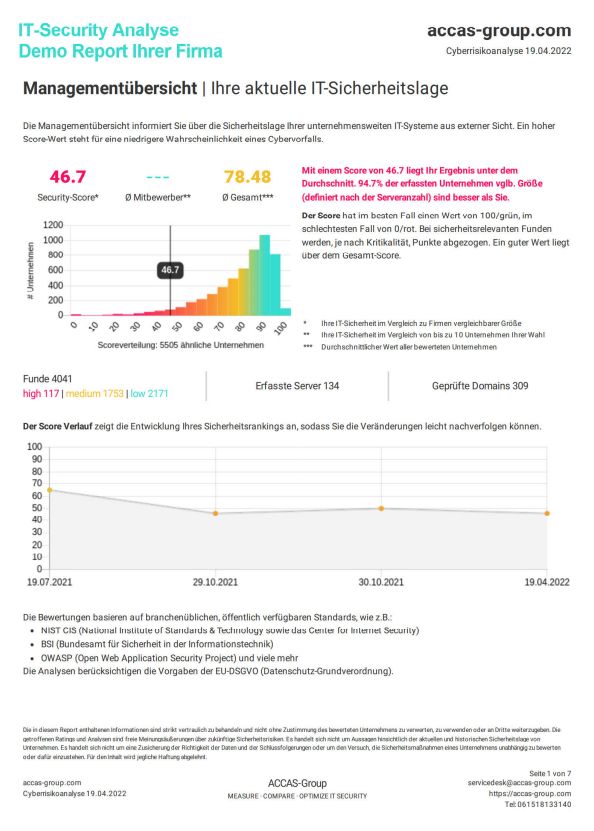

Report beinhaltet Kennzahlen im Vergleich zu anderen Unternehmen Ihrer Größe

Thorsten Podzimek

Geschäftsführer SAC

„Sich kontinuierlich weiterentwickeln und in Bewegung bleiben. Das ist die Grundlage von SAC. So ist die Bereitstellung stabiler Betriebsprozesse entstanden, in zwanzig Jahren durchdacht aufgebaut, verlässlich betrieben und immer weiter ausgebaut.“

Einmalige Security Analyse oder unser Security-Watchdog als Abo für regelmäßige Analysen

IT-Security-Analyse

Einmalige Prüfung

bis 100 Mitarbeiter 1.749 €

bis 500 Mitarbeiter 2.919 €

bis 1.500 Mitarbeiter 4.659 €

Unsere Empfehlung: IT-Security Watchdog

Quartalsweise Prüfung

bis 100 Mitarbeiter mtl. 269 €

bis 500 Mitarbeiter mtl. 479 €

bis 1.500 Mitarbeiter mtl. 779 €

IT-Security Watchdog

Monatliche Prüfung

bis 100 Mitarbeiter mtl. 399 €

bis 500 Mitarbeiter mtl. 829 €

bis 1.500 Mitarbeiter mtl. 1.379 €

Über unser Formular können Sie einen passenden Plan oder die Demo auswählen.

Kleiner Tipp

Hat es Sie schon erwischt?

Wenn Sie betroffen sind besteht das Risiko, dass personenbezogene Daten entwendet wurden! Dies müssen Sie das innerhalb von 72 Stunden melden. Die DSGVO sieht hier bei Verstößen ein nicht unerhebliches Strafmaß vor. Das braucht keiner!

Fragen oder mehr?

Kontaktieren Sie uns, wir sind für Sie da.

So gehts’s:

- 1

Formular ausfüllen & abschicken

- 2

Wir kontaktieren Sie für die Termin-Vereinbarung

Formular ausfüllen

Aktuelle IT-Security Meldungen

27. November 2025

26. November 2025

23. November 2025

21. November 2025

20. November 2025

18. November 2025

17. November 2025

16. November 2025

15. November 2025

14. November 2025

13. November 2025

8. November 2025

7. November 2025

6. November 2025

5. November 2025

4. November 2025

4. November 2025

2. November 2025

1. November 2025

31. Oktober 2025

30. Oktober 2025

30. Oktober 2025

29. Oktober 2025

27. Oktober 2025

27. Oktober 2025

26. Oktober 2025

25. Oktober 2025

24. Oktober 2025

24. Oktober 2025

24. Oktober 2025

23. Oktober 2025

21. Oktober 2025

20. Oktober 2025

20. Oktober 2025

19. Oktober 2025

19. Oktober 2025

18. Oktober 2025

18. Oktober 2025

17. Oktober 2025

17. Oktober 2025

15. Oktober 2025

14. Oktober 2025

14. Oktober 2025

13. Oktober 2025

13. Oktober 2025

7. Oktober 2025

5. Oktober 2025

1. Oktober 2025

30. September 2025

29. September 2025

25. September 2025

23. September 2025

23. September 2025

22. September 2025

20. September 2025

19. September 2025

17. September 2025

16. September 2025

16. September 2025

15. September 2025

15. September 2025

13. September 2025

12. September 2025

11. September 2025

10. September 2025

9. September 2025

7. September 2025

7. September 2025

7. September 2025

6. September 2025

4. September 2025

2. September 2025

2. September 2025

2. September 2025

1. September 2025

1. September 2025

30. August 2025

29. August 2025

27. August 2025

27. August 2025

27. August 2025

27. August 2025

26. August 2025

25. August 2025

25. August 2025

24. August 2025

22. August 2025

21. August 2025

20. August 2025

20. August 2025

20. August 2025

16. August 2025

15. August 2025

14. August 2025

14. August 2025

13. August 2025

13. August 2025

13. August 2025

13. August 2025

13. August 2025

13. August 2025

12. August 2025

12. August 2025

12. August 2025

12. August 2025

12. August 2025

8. August 2025

19. April 2024

19. April 2023